تابع هش در بلاكچين

هر كسي كه به بيت كوين علاقه مند باشد ، در برخي مواقع عبارت “تابع هش رمزنگاري” را شنيده است. اما اين دقيقاً به چه معناست و چه ارتباطي با ارزهاي رمزپايه دارد؟ در اين مقاله به بررسي تابع هش كه ستون فقرات بلاكچين است، مي پردازيم.

مقدمه

تاريخچه

تعريف هش

توابع هش در فرآيند استخراج

ويژگي هاي تابع هش

انواع توابع هش

نتيجه گيري

مقدمه اي بر تابع هش

بلاكچين دفتركل توزيع شده اي است كه دائماً در حال رشد است . تمام تراكنش هاي انجام شده به صورت ايمن و تغييرناپذير با ترتيب زماني ، در دفتركل به صورت دائمي ثبت مي شود. براي ايمن سازي داده ها ، بلاكچين از تابع هش استفاده مي كند. هش تابعي است كه نيازهاي رمزگذاري شده مورد نياز براي حل محاسبه بلاك چين را برآورده مي كند.

هش: ورودي دلخواه، خروجي ثابت

تاريخچه Hash

اصطلاح ” Hash” از كلمه فرانسوي “hacher” گرفته شده است كه به معني “خرد كردن به قطعات كوچك” است ، كه نشان مي دهد چگونه يك تابع هش براي “خرد كردن” داده ها طراحي شده است. از گذشته تا كنون فشرده سازي داده ها و ذخيره سازي آنها همواره يك چالش محسوب مي شود. توابع هش از نياز به فشرده سازي داده ها به منظور كاهش ميزان حافظه مورد نياز براي ذخيره فايلهاي بزرگ نشات گرفته است. در گذشته محبوب ترين كاربرد يك تابع هش مربوط به ساختار داده ديگري به نام جدول هش بود كه به طور گسترده اي براي جستجوي سريع داده ها استفاده مي شود. آنها همچنين به كوچك كردن برچسب فايلهاي بزرگ مانند mp3 ، PDF يا تصاوير كمك مي كنند تا كار با اين نوع فايلهاي بسيار بزرگ قابل كنترل باشد.

در حالي كه دليل اصلي ايجاد تابع هش ، نياز به فشرده سازي محتوا بود . يك مزيت ديگر آن باعث محبوبيت هش شد: توليد شناسه هاي منحصر به فرد.

تعريف هش

به زبان ساده ، هش به معناي گرفتن يك رشته ورودي با هر طول دلخواه و دادن يك خروجي با يك طول ثابت است. خروجي با طول ثابت را هش مي نامند.

تابع هش براي امنيت بيشتر

در حالت ايده آل ، هنگام هش كردن چندين پيام ، هيچ دو پيام متفاوت نبايد هش يكسان را برگردانند. به دو پيام هش مختلف كه منجر به هش خروجي يكسان مي شوند برخورد (collision )مي گويند.

تابع هش در بلاكچين

هش ستون فقرات يك ارز رمزنگاري شده بلاكچين است. بلاكچين يك دفتر كل جهاني است كه با پيوند دادن بلاك هاي داده تشكيل مي شود. بلاكچين فقط شامل تراكنشهاي معتبر است و از تراكنش هاي جعلي و خرج دوباره جلوگيري مي كند. مقدار رمزگذاري شده حاصل يك سري اعداد و حروف است كه شباهت به داده هاي اصلي ندارند و هش ناميده مي شود. استخراج ارز رمزنگاري شده شامل كار با اين هش است. هش با استفاده از يك الگوريتم ايجاد مي شود و براي مديريت بلاكچين در ارز رمزپايه ضروري است.

هش در بلاكچين كاربردهاي زيادي دارد.از جمله :

- آدرسهاي موجود در بلاكچين از هش كردن به دست مي آيند. آدرسهاي بيت كوين از SHA2-256 و RIPEMD 160 استفاده مي كنند.

- هش به تعريف امضاهاي رمزنگاري كمك مي كند تا به تاييد تراكنش ها معتبر كمك كنند.

- هش يك تراكنش ، پيگيري تراكنش ها در بلاكچين را آسان مي كند. به جاي جستجوي تراكنش ها ، فقط مقدار هش را در يك مرورگر بلاكچين كپي كنيد.

- توابع هش كردن در استخراج بسيار مهم است .

توابع هش در فرآيند استخراج

هش يك تابع رياضي است ، كه نتيجه آن خروجي با طول ثابت است. استفاده از يك خروجي با طول ثابت باعث افزايش امنيت مي شود زيرا هركسي كه بخواهد رمز را رمزگشايي كند با نگاهي به طول خروجي نمي تواند تشخيص دهد كه ورودي كوتاه يا بلند است.

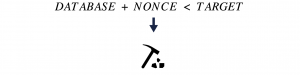

هش با داده هاي موجود در هدر بلاك آغاز مي شود و اساساً حل يك مسئله پيچيده رياضي است. هر هدر بلوك شامل يك شماره نسخه ، يك برچسب زمان ، هش استفاده شده در بلوك قبلي ، هش ريشه Merkle ، nonce و هش هدف است.

بيشتر بخوانيد : تئوري CAP و بلاكچين

كاربرد هش در فرايند استخراج

ماينر بر روي nonce ، كه رشته اي از اعداد است، تمركز دارد. اين شماره به محتواي هش شده بلوك قبلي اضافه مي شود و دوباره هش مي شود. اگر اين هش جديد كمتر يا برابر با هش هدف باشد ، پس از آن به عنوان راه حل پذيرفته مي شود ، به ماينر پاداش داده مي شود و بلاك به بلاكچين اضافه مي شود.فرآيند اعتبار سنجي تراكنش هاي بلاكچين متكي به داده هايي است كه با استفاده از الگوريتم هاي هش رمزگذاري مي شوند.

ويژگي هاي تابع هش

قطعي بودن (Deterministic)

تابعي كه براي توليد هش استفاده مي شود قطعي است .يك تابع هش بايد يك خروجي ثابت داشته باشد. معني اين امر اين است كه مهم نيست چند بار ورودي معيني را با استفاده از يك تابع هش پردازش مي كنيد. نتيجه هميشه يكسان است. چرا قطعي بودن مهم است؟ تصور كنيد براي هر معامله اي كه ثبت مي كنيد نتايج متفاوتي دريافت مي كنيد. اين به اين معني است كه پيگيري كليه داده هاي ورودي با استفاده از هش براي شما غيرممكن است.

محاسبات سريع (Quick Computation):

در فناوري بلاكچين ، تابع هش خوب ، تابعي است كه محاسبات سريع را براي هر ورودي داده انجام مي دهد. يافتن داده هاي ورودي براي يك هش ممكن است دشوار باشد ، اما محاسبه هش بايد در حالت ايده آل بسيار سريع باشد. به عنوان مثال ، شما مي توانيد نتيجه هش كلمه “سلام” ساده را در كسري از ثانيه داشته باشيد

يك طرفه باشد

يكي از ويژگيهاي مهم توابع هش رمزنگاري ايمن ، يك طرفه بودن آنهاست. تعيين داده هاي ورودي اصلي با استفاده از هش خروجي عملاً غيرممكن است.

مقاوم در برابر برخورد يا تصادم(Collision resistant)

در مواردي كه يك تابع هش خروجي هاي مشابهي براي ورودي هاي مختلف مي دهد ، برخورد مي تواند رخ دهد. به طور معمول ، اين اتفاق نبايد بيفتد.

انواع تابع هش رمزنگاري

انواع مختلفي از الگوريتم هش مانند Mesغير مجاز مي باشدe Digest (MD ، MD2 ، MD4 ، MD5 و MD6) ، RIPEMD (RIPEND ، RIPEMD-128 و RIPEMD-160) ، Whirlpool (Whirlpool-0 ، Whirlpool-T و Whirlpool) وجود دارد يا تابع هش امن (SHA-0 ، SHA-1 ، SHA-2 و SHA-3).

در سال 1990 ، رونالد ريوست ، استاد رمزنگاري و استاد MIT ، عملكرد هش MD4 و بعدا توابع MD5 و MD6 را اختراع كرد. در سال 1995 ، NSA (آژانس امنيت ملي) SHA-1 (Secure Hash Algorithm 1) را بر اساس Rivest و سپس SHA-2 را در سال 2001 طراحي كرد. SHA-2 استانداردي است كه از SHA-256 الهام گرفته است ( به عنوان مبناي الگوريتم اجماع بيت كوين)

SHA-256: مخفف عبارت Secure Hashing Algorithm است. SHA-256 مشهورترين توابع هش رمزنگاري است .زيرا به طور گسترده اي در فناوري بلاكچين استفاده مي شود. الگوريتم SHA-256 Hashing توسط آژانس امنيت ملي (NSA) در سال 2001 ساخته شد. (SHA 256 بخشي از خانواده توابع هش است كه SHA-2 ناميده مي شود)

Secure Hashing Algorithm

SHA 256: هش 256 بيتي توليد مي كند.در حال حاضر بيت كوين از هش دوتايي SHA-256 استفاده مي كند.

MD 5: مخفف عبارت Mesغير مجاز مي باشدe Digest و به معناي خلاصه پيام است. كه يك هش 128 بيتي توليد مي كند.اين تابع به صورت گسترده به عنوان تابع رمزنگاري مورد استفاده قرار مي گيرد.يكي از مشكلات آن مساله تصادم است.بعد از 2 به توان 21 هش ، تصادم رخ مي دهد.

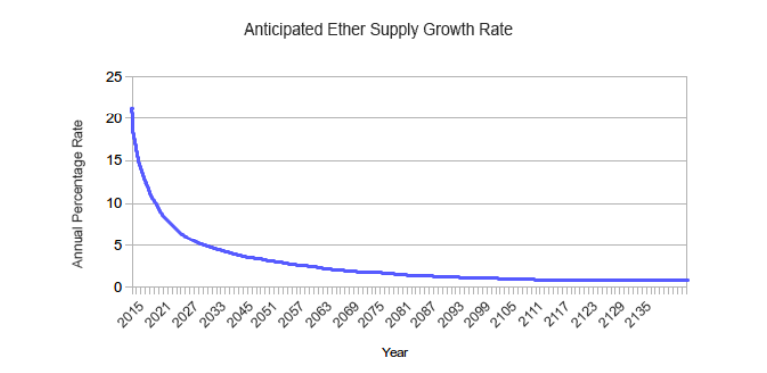

Keccak-256: هش 256 بيتي توليد مي كند.در حال حاضر توسط Ethereum استفاده مي شود. Keccak يك خانواده از توابع هش است كه در نهايت به SHA-3 استاندارد مي شود. اتريوم به جاي SHA-3 آن را Keccak ناميد زيرا پارامترهاي Hk كمي متفاوت از SHA-3 فعلي است.

در دنياي ارزهاي رمزنگاري شده ، الگوريتم هاي هش SHA-256 و X11 بيشترين استفاده را دارند.

نتيجه گيري تابع Hash

هش كردن يكي از راه هاي ايجاد امنيت در هنگام انتقال پيام است كه پيام فقط براي گيرنده خاصي در نظر گرفته شده است. به طور خلاصه ، يك تابع هش يك فرايند رياضي است كه داده هاي ورودي را از هر اندازه مي گيرد ، عملياتي را روي آن انجام مي دهد و داده هاي خروجي با اندازه ثابت را برمي گرداند.

برچسب: hash functionx، اتريوم، تابع هش، رمزنگاري ايمن، فكت كوينز،

ادامه مطلب

خبرنامه پیامکی

خبرنامه پیامکی